4.a Visualiza la dirección MAC e IP de la máquina de ensayos, ejecutando el siguiente comando en una ventana de MSDOS:

ipconfig /all

Anota los valores de IP y MAC que obtienes. Con ello sabrás el direccionamiento IP y MAC de tu PC en la red local.

A continuación, activa la captura de tramas en el programa monitor de red.

A continuación, activa la captura de tramas en el programa monitor de red.

En la máquina del alumno se lanzarán peticiones ‘echo’ a través del programa ping a la dirección IP 172.20.43.230, borrando previamente de la tabla ARP local la entrada asociada a esa dirección IP:

arp –a (Visualiza la tabla ARP)

arp –d (Borra una dirección IP en la tabla ARP)

ping 172.20.43.230 (Muestra la conectividad de la máquina 172.20.43.230)

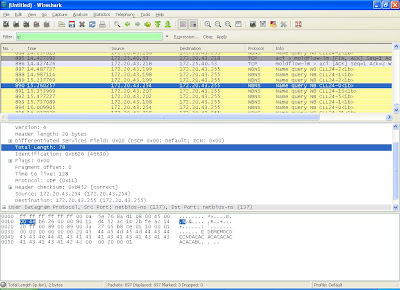

En el monitor de red debes detener la captura y visualizarla. Introduce un filtro para visualizar sólo tramas ARP asociadas a la máquina del alumno…

• ¿Cuántas tramas Ethernet intervienen en el protocolo ARP?

2 tramas: petición y respuesta

¿Cuál es el estado de la memoria caché de ARP una vez se ha ejecutado el protocolo ARP para la resolución de una dirección?

Sin que haya transcurrido mucho tiempo, captura de nuevo tramas con el monitor de red. Vuelve a ejecutar el comando ping (con la misma dirección IP destino). Paraliza la captura y observa la secuencia de tramas ARP. ¿Aparecen las mismas tramas ARP asociadas con tu máquina?

No. Porque se quedan cargadas en la memoria virtual. Si borramos con el comando

arp –d la memoria virtual, o dejamos pasar mucho tiempo, volveremos a obtener tramas ARP.

4.b Ejecuta el comando ping con diferentes direcciones IP de los compañeros asistentes a prácticas. ¿Qué ocurre con la memoria caché de ARP de tu máquina?

Se van añadiendo en lista a mi dirección ip.

4.c. Borra el contenido de tu caché ARP. A continuación, activa el Monitor de red y pide a tus compañeros del aula más cercanos a ti que te envíen comandos ping. Tú no debes enviar ningún comando. Pasados unos segundos… ¿Qué ocurre con tu caché de ARP?

¿Qué tramas de ARP aparecen en la captura del monitor de red?

Mi caché de ARP estaba vacío y se le ha añadido la dirección ip de mi compañero y la de la puerta de enlace. Esas son las tramas que aparecen en la captura del monitor de red.

4.d Borra el contenido de tu caché ARP. Ejecutar el comando ping con las siguientes

direcciones IP externas a tu red local:

• 172.20.41.241

• 10.3.2.0

• 10.3.7.0

• 10.4.2.5

¿Qué ocurre con la memoria caché de ARP en este caso? Especifica cuál es la máquina de tu red local de la que proceden las tramas que transportan los mensajes de respuesta al haber ejecutado el comando ping a los anteriores destinos.

Por mucho que intentemos acceder a los host indicados, solo obtenemos la dirección física de los routers que permiten la conexión a dichas redes.

4.e (ejercicio teórico) Describe la secuencia de tramas ARP generadas cuando la máquina 5.1.2.0 ejecuta el comando 'ping 5.2.2.0', teniendo en cuenta que las tablas ARP de todas las máquinas están vacías.

4.e (ejercicio teórico) Describe la secuencia de tramas ARP generadas cuando la máquina 5.1.2.0 ejecuta el comando 'ping 5.2.2.0', teniendo en cuenta que las tablas ARP de todas las máquinas están vacías.

Comando de ARP dir. origen MAC dir. origen IP dir. destino MAC dir. destino IP

Peticion_arp mac1 5.1.2.0 broadcast 5.1.1.0

Respuesta_arp mac2 5.1.1.0 mac1 5.1.2.0

Peticion_arp mac3 5.2.1.0 broadcast 5.2.2.0

Respuesta_arp mac4 5.2.2.0 mac3 5.2.1.0

4.f (ejercicio teórico) ¿Qué sucedería con el protocolo ARP si, a diferencia de la red representada en la cuestión anterior, tenemos tres segmentos de red y dos routers que los enlazan? En este caso, la máquina con IP 5.1.2.0 realiza un ping a la máquina 5.3.2.0. (Todas las tablas ARP están vacías)

Comando de ARP dir. origen MAC dir. origen IP dir. destino MAC dir. destino IP

Peticion_arp mac1 5.1.2.0 broadcast 5.1.1.0

Respuesta_arp mac2 5.1.1.0 mac1 5.1.2.0

Peticion_arp mac3 5.2.1.0 broadcast 5.2.3.0

Respuesta_arp mac5 5.2.3.0 mac3 5.2.1.0

Peticion_arp mac6 5.3.1.0 broadcast 5.3.2.0

Respuesta_arp mac7 5.3.2.0 mac6 5.3.1.0

.JPG)

.JPG)

.JPG)